Security Paper - parte 1

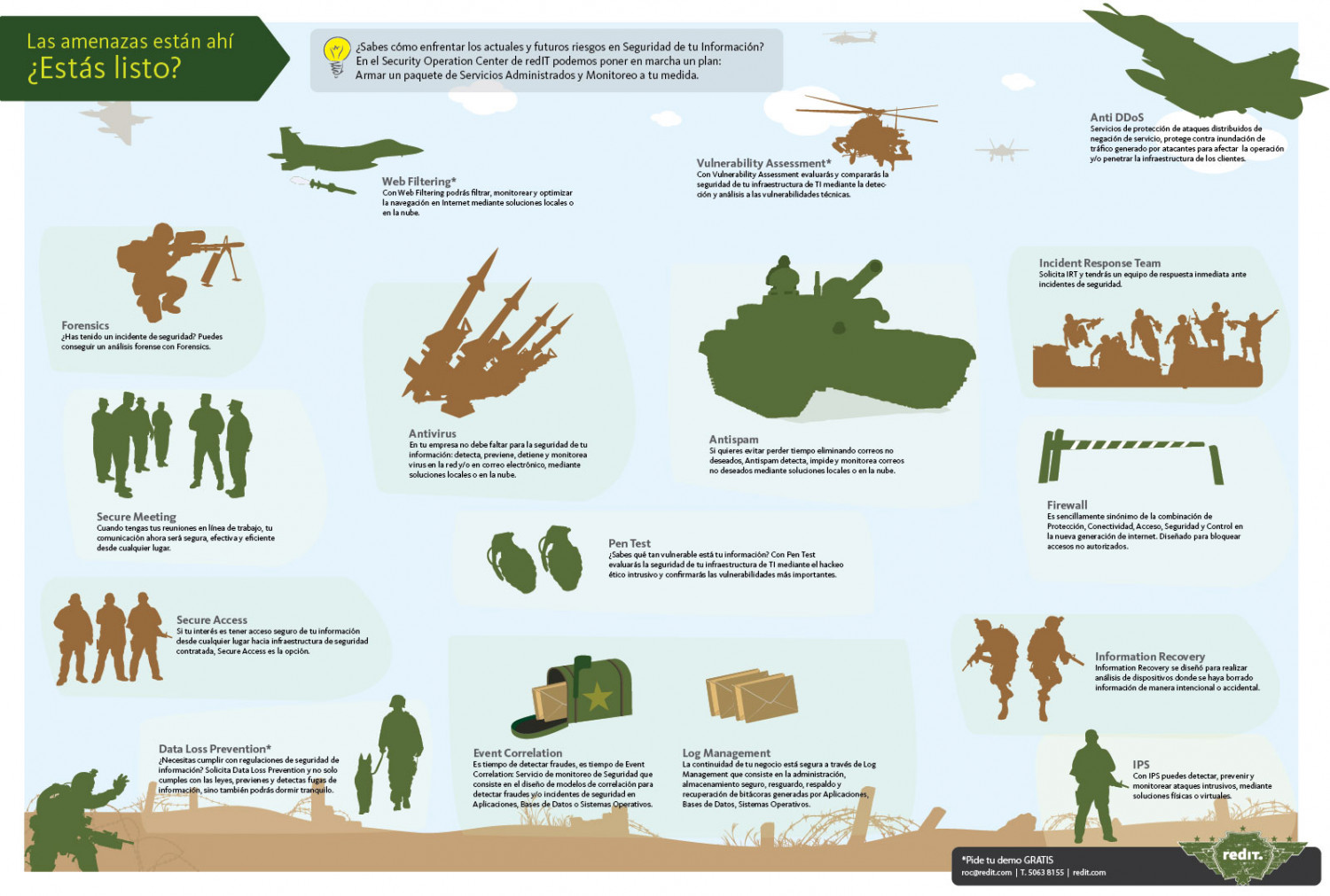

Las amenazas están ahí ¿Estás listo? ¿Sabes cómo enfrentar los actuales y futuros riesgos en Seguridad de tu Información? En el Security Operation Center de redIT podemos poner en marcha un plan: Armar un paquete de Servicios Administrados y Monitoreo a tu medida. Anti DDOS Servicios de protección de ataques distribuidos de negación de servicio, protege contra inundación de tráfico generado por atacantes para afectar la operación y/o penetrar la infraestructura de los clientes. Web Filtering* Con Web Filtering podrás filtrar, monitoreary optimizar la navegación en Internet mediante soluciones locales o en la nube. Vulnerability Assessment* Con Vulnerability Assessment evaluarás y compararás la seguridad de tu infraestructura de TI mediante la detec- ción y análisis a las vulnerabilidades técnicas. Incident Response Team Solicita IRT y tendrás un equipo de respuesta inmediata ante incidentes de seguridad. Forensics ¿Has tenido un incidente de seguridad? Puedes conseguir un análisis forense con Forensics. Antivirus En tu empresa no debe faltar para la seguridad de tu información: detecta, previene, detiene y monitorea virus en la red y/o en correo electrónico, mediante soluciones locales o en la nube. Antispam Si quieres evitar perder tiempo eliminando correos no deseados, Antispam detecta, impidey monitorea correos no deseados mediante soluciones locales o en la nube. Secure Meeting Cuando tengas tus reuniones en línea de trabajo, tu comunicación ahora será segura, efectivay eficiente desde cualquier lugar. Firewall Es sencillamente sinónimo de la combinación de Protección, Conectividad, Acceso, Seguridad y Control en la nueva generación de internet. Diseñado para bloquear accesos no autorizados. Pen Test įSabes qué tan vulnerable está tu información? Con Pen Test evaluarás la seguridad de tu infraestructura de TI mediante el hackeo ético intrusivo y confirmarás las vulnerabilidades más importantes. Secure Access Si tu interés es tener acceso seguro de tu información desde cualquier lugar hacia infraestructura de seguridad contratada, Secure Access es la opción. Information Recovery Information Recovery se diseñó para realizar análisis de dispositivos donde se haya borrado información de manera intencional o accidental. Data Loss Prevention* Necesitas cumplir con regulaciones de seguridad de información? Solicita Data Loss Prevention y no solo cumples con las leyes, previenes y detectas fugas de información, sino también podrás dormir tranquilo. Event Correlation Es tiempo de detectar fraudes, es tiempo de Event Correlation: Servicio de monitoreo de Seguridad que consiste en el diseño de modelos de correlación para detectar fraudes ylo incidentes de seguridad en Aplicaciones, Bases de Datos o Sistemas Operativos. Log Management La continuidad de tu negocio está segura a través de Log Management que consiste en la administración, almacenamiento seguro, resguardo, respaldo y recuperación de bitácoras generadas por Aplicaciones, Bases de Datos, Sistemas Operativos. IPS Con IPS puedes detectar, preveniry monitorear ataques intrusivos, mediante soluciones físicas o virtuales. rediT. *Pide tu demo GRATIS rocoredit.com |T. 5063 8155 | redit.com

Security Paper - parte 1

Source

Unknown. Add a sourceCategory

TechnologyGet a Quote